Consideraciones de seguridad – BD

Seguridad en storage o almacenamiento de datos

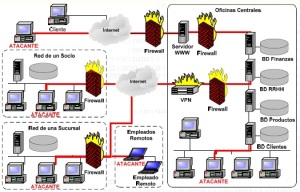

Defensa en profundidad

| Preventiva | Detección | Administrativa |

| Encriptación | Monitoreo activo | Análisis de privilegios |

| Redacción y enmascaramiento | Firewall de BD | Descubrimiento de datos sensibles |

| Privilegios de usuario | Reportes y auditoria | Gestor de configuración |

- Identificar sensibilidad de datos y protegerlos

- Limitar acceso

- Delimitar el acceso a los datos para ciertos usuarios, procedimientos y/o datos.

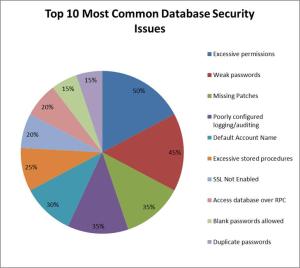

- Declinar la coincidencia de horarios entre usuarios que coincidan.

- Endurecimiento: eliminación de todas las funciones y opciones que se no utilicen. Aplicar una política estricta sobre que se puede y que no se puede hacer, pero asegúrese de desactivar lo que no necesita.

- Auditoria: automatice el control de la configuración de tal forma que se registre cualquier cambio en la misma. Implemente alertas sobre cambios en la configuración. Cada vez que un cambio se realice, este podría afectar a la seguridad de la base de datos.

- Monitoreo: Monitoreo en tiempo real de la actividad de base de datos, aplique agentes inteligentes de monitoreo externos o que se incluyan en la solución, detección de intrusiones y uso indebido.

- Por ejemplo, alertas sobre patrones inusuales de acceso, que podrían indicar la presencia de un ataque de inyección SQL, cambios no autorizados a los datos, cambios en privilegios de las cuentas, y los cambios de configuración que se ejecutan a mediante de comandos de SQL.

- Monitoreo usuarios privilegiados, muchos de los ataques más comunes se hacen con privilegios de usuario de alto nivel.

- El monitoreo dinámico es también un elemento esencial de la evaluación de vulnerabilidad, le permite ir más allá de evaluaciones estáticas o forenses. Un ejemplo clásico lo vemos cuando múltiples usuarios comparten credenciales con privilegios o un número excesivo de inicios de sesión de base de datos.

- Pistas de Auditoría: Generar trazabilidad de las actividades que afectan la integridad de los datos, o la visualización los datos sensibles, es un requisito de auditoría, y también es importante para las investigaciones forenses.

- Autenticación, control de acceso, y Gestión de derechos

- Implemente y revise periódicamente los informes sobre de derechos de usuarios, como parte de un proceso de formal de auditoría.